Wenn Sie Interesse an diesen Musterdokumenten haben, rufen Sie an!

Telefon: +49 (0) 176 91417530

Eine Zertifizierung erfordert eine umfangreiche Dokumentation. Dies betrifft die Festlegung von Richtlinien ebenso wie die normgerechte Risikoanalyse und die Dokumentation der Nachweise. Erfahrungsgemäß legen die meisten Kunden während der Zertifizierung mehr als 150 Dokumente vor. Der Schlüssel zu einer schnellen Zertifizierung und einer effektiven Einführung eines ISMS ist es deshalb, vorhandenes Wissen zu nutzen und so bewährte Prozesse und Dokumente zu übernehmen.

Die Musterdokumente der König Consult GmbH haben sich seit 2011 auf Basis von erfolgreichen Kundenzertifizierungen entwickelt und decken die unterschiedlichsten Kundenszenarien ebenso ab wie die unterschiedlichen Norm-Anforderungen (ISO, TISAX®, …). Natürlich können auch diese Dokumente nur teilweise ohne Änderungen übernommen werden – aber der Arbeitsaufwand sinkt enorm und die Erfolgsquote steigt – derzeit ist diese bei 100%.

Die Dokumente können auf folgende Arten erworben werden:

- Als Teile eines Beratungsprojektes

- Einzeln über den WebShop: https://shop.koenig-consult-gmbh.de/shop/

- Als Komplettpaket über den WebShop: https://shop.koenig-consult-gmbh.de/shop/

Folgende Musterdokumente stehen für ISO 27001 zur Verfügung, jetzt auch schon für ausgewählte Themen der ISO 27001-2022:

Jetzt kostenfreien Beratungstermin buchenBuchen Sie jetzt den kostenfreien Beratungstermin und erhalten Sie einen Einblick in ausgewählte Dokumente der ISO 27001 von 2022:

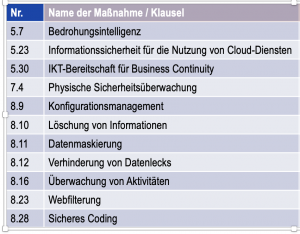

Die aufgelisteten Dokumente sind neue Maßnahmen in der ISO 27001 – 2022 und eignen sich perfekt für die Erweiterung bereits vorhandener ISMS.

Bestellung für ISO 27001: 2022 für folgende Richtlinien bereits möglich:

Dokumente ISO 27001 – 2022

- 2022 Unternehmensleitlinien zur Informationssicherheit

- 2022 4.3 Geltungsbereich im Detail

- 2022 5.3 A 5.2 Rollenbeschreibung Informationssicherheitsbeauftragter

- 2022 5.3 A 5.2 Rolle lokaler Informationssicherheitsbeauftragter (LISB)

- 2022 7.4 Kommunikationsplan

Neue Dokumente für den Update des ISMS auf die Normversion

ISO 27001 – 2022

Dokumente ISO 27001 – 2013

- Richtlinie für die Nutzung der IT-Infrastruktur

- Konventionen für ISMS Dokumente

- 4.3 Geltungsbereich im Detail

- 5.3 A.6.1.1 Rollenbeschreibung Informationssicherheitsbeauftragter

- 5.3 A.6.1.1 Rollenbeschreibung lokaler Informationssicherheitsbeauftragter

- 5.3 Ernennungsurkunde ISB

- 6.1.3 Erklärung zur Anwendbarkeit (SOA)

- 6.1 Prozess zum Umgang mit IS-Risiken und IS-Chancen

- 6.1 Risikobeurteilung und Risikobehandlungsplan(.xlsx)

- 7.4 Kommunikationsplan

- 7.5 Richtlinie zur Lenkung dokumentierter Information

- 8.1 Maßnahmenliste – Betrieb ISMS

- 9.1 Kennzahlencockpit

- 9.1 Kennzahlencockpit_VDA-ISA(.xlsx)

- 9.1 Messung der Wirksamkeit und Überwachung des ISMS

- 9.2 Auditplan

- 9.2 Auditprogramm und Durchführung interner Audits

- 9.2 Maßnahmenbericht für das interne Audit vom

- 9.2 Übersicht Audits

- 9.3 Präsentation für die Managementbewertung am

- 9.3 Protokoll der Managementbewertung vom

- 10.1 Korrektur- und Vorbeugemaßnahmen – Verfahrensanweisung

- A.6.1.1 Tätigkeiten ISB zur Aufrechterhaltung/Verbesserung ISMS

- A.6.1.3 A.6.1.4 Kontaktliste Behörden und spezielle Interessengruppen

- A.6.1.5 Informationssicherheit im Projektmanagement für das Projekt

- A.6.2.1 Richtlinie zu Mobilgeräten (Laptop/Smartphone)

- A.6.2.2 Richtlinie zur Telearbeit

- A.7.2.2 Schulungskonzept

- A.7.2.2 Schulungspräsentation (ppt)

- A.7.2.2 Test Schulung Informationssicherheit

- A.8.1 Assetklassen und Assetverzeichnis (.xlsx)

- A.8.2 Regelungen für die Klassifizierung von Informationen – Schutzmatrix

- A.8.3 Richtlinie zum Umgang mit mobilen Datenträgern

- A.9 Zugriffsrichtlinie

- A.9.1.2 Firewall Konzept

- A.9.4.3 Richtlinie für Kennwörter

- A.10.1 A.18.1.5 Richtlinie zum Einsatz von Kryptographie

- A.11.1 Sicherheitszonen

- A.11.1 Besucherregelung

- A.12.1 IT Handbuch

- A.12.1.2 Änderungssteuerung Prozesse

- A.12.1.2 Update-Konzept (Verfahrensanweisung)

- A.12.1.3 Kapazitätsmanagement

- A.12.2 Richtlinie zum Schutz vor Schadsoftware

- A.12.3.1 Datensicherung

- A.13.1 Kommunikationssicherheit: Netzwerksicherheitsmanagement

- A.13.2 Richtlinie zur Informationsübertragung

- A.14.1 Sicherheitsanforderungen an Informationssysteme im Lebenszyklus

- A.14.1.1 Einkaufsprozess IT

- A.14.1.1 Einkaufsbewertung bei der Neueinführung oder wesentlicher Weiterentwicklung von Systemen

- A.14.2.1 Richtlinie für sichere SW Entwicklung

- A.14.2.1 Sichere SW-Entwicklung – Bedrohungen und Prozess-Richtlinien

- A.14.2.2 Verfahren zur Systemänderungen im Entwicklungszyklus

- A.14.2.3 Überprüfung Anwendungen nach Änderung, Neueinführung und Systemabnahmetests

- A.14.2.5 A.14.2.4 A.14.2.6 Richtlinie für sicherer Systeme und Entwicklungsumgebung

- A.14.3.1 Richtlinie zum Schutz von Testdaten

- A.15.1.1 Lieferantenrichtlinie

- A.15.1.1 Umgang mit informationssicherheitsrelevanten Lieferanten

- A.15.1.1 Liste mit informationssicherheitsrelevanten Lieferanten(xlsx)

- A.15.1.2 A.13.2.4 Standard-NDA (.doc)

- A.15.2.1 Lieferantenauditierungsprozess

- A.16.1 Richtlinie zum Umgang mit Informationssicherheitsvorfällen

- A.17.1.2 Notfallplan

- A.17.1.1 Projektplan Notfallmanagement

- A.18.1.1 Liste mit relevanten Gesetzen und Normen

- A.18.1.2 Richtlinie geistige Eigentumsrechte

- Vorlage – Freizugebendes Dokument

- Vorlage – Freizugebendes Dokument mit Anhang

- Vorlage – Lebendes Dokument

- Projektmanagement ISMS basierend auf ISO 27001 Anhang (.xlsx)

- Vorlagen – Office Dokumente

Folgende Musterdokumente stehen für VDA ISA V6 zur Verfügung:

Jetzt kostenfreien Beratungstermin buchen

Buchen Sie jetzt den kostenfreien Beratungstermin und erhalten Sie einen Einblick in ausgewählte Dokumente der VDA ISA V6.

Die aufgelisteten Dokumente sind für die Neuerungen in TISAX® V6 und eignen sich perfekt für die Erweiterung bereits vorhandener ISMS.

Bestellung für VDA ISA V6 ist für folgende Richtlinien möglich:

Neue/aktualisierte Dokumente für den Update des ISMS auf den Standard TISAX ® V6:

- ISA 1.6.1 ISA 1.6.2 Richtlinie zur Meldung und Verwaltung von Informationssicherheitsvorfällen

- ISA 1.6.1 ISA 1.6.2 Richtlinie zur Meldung und Verwaltung von Informationssicherheitsvorfällen

- ISA 1.6.3 Umgang mit Krisensituationen

- ISA 1.6.3 Projektplan Krisenmanagement und Evaluierung

- ISA 5.2.8 Kontinuitätsplanung für IT-Dienste

- ISA 5.2.9 Sicherung

Bestellen Sie jetzt: https://shop.koenig-consult-gmbh.de/shop/

- ISA 1.1.1 Geltungsbereich im Detail

- ISA 1.1.1 Kommunikationsplan

- ISA 1.1.1 Maßnahmenliste – Betrieb ISMS

- ISA 1.1.1 Messung der Wirksamkeit und Überwachung des ISMS

- ISA 1.1.1 Richtlinie für die Nutzung der IT Infrastruktur

- ISA 1.1.1 Richtlinie zur Lenkung dokumentierter Information

- ISA 1.1.1 Unternehmensleitlinien zur Informationssicherheit

- ISA 1.2.1 Kontaktliste Behörden und spezielle Interessengruppen

- ISA 1.2.1 VDA-ISA-DE Dokument mit Dokumentennamen(.xlsx)

- ISA 1.2.1 Managentbewertungspräsentation Template(.pptx)

- ISA 1.2.1 Protokoll der Managementbewertung

- ISA 1.2.2 Checkliste_Tätigkeiten_ISB(.xlsx)

- ISA 1.2.2 Ernennungsurkunde ISB

- ISA 1.2.2 Rolle lokaler Informationssicherheitsbeauftragter (LISB)

- ISA 1.2.2 Rollenbeschreibung Informationssicherheitsbeauftragter

- ISA 1.2.3 Klassifizierung_Risk assessment_Projekt(.xlsx)

- ISA 1.2.3 Richtlinie zur Informationssicherheit im Projektmanagement

- ISA 1.2.3 Template zur Umsetzung der Richtlinie Informationssicherheit im Projektmanagement

- ISA 1.2.4 Definition Rollen, Verantwortlichkeiten mit IT-Dienstleister

- ISA 1.2.4 LieferantenVerantwortlichkeiten(.xlsx)

- ISA 1.3.1 Assetklassen und Assetverzeichnis (.xlsx)

- ISA 1.3.2 Regelungen für die Klassifizierung von Informationen – Schutzmatrix

- ISA 1.3.3 Richtlinie zur Freigabe externer IT-Dienste

- ISA 1.4.1 Prozess zum Umgang mit IS-Risiken und IS-Chancen

- ISA 1.4.1 Risk assessment_StandardKunde(.xlsx)

- ISA1.4.1 Verantwortungszuordnung Risikoanalysen TISAX5

- ISA 1.5.1 Auditplan_internes_Audit_hoher_sehr_hoher_Schutzbedarf

- ISA 1.5.1 Auditplan_internes_Audit_Datenschutz

- ISA 1.5.1 Kennzahlencockpit(.xlsx)

- ISA 1.5.1 Maßnahmenbericht für das interne Audit vom

- ISA 1.5.1 Projektmanagement_TISAX_Controls Einführung (.xlsx)

- ISA 1.5.2 Übersicht Audits

- ISA 1.5.2 Auditprogramm und Durchführung interner Audits

- ISA 1.6.1 Richtlinie zum Umgang mit Informationssicherheitsvorfällen

- ISA 2.1.1 Sicherheitsüberprüfung Einstellungsprozess

- ISA 2.1.2 Beschäftigungs- und Vertragsbedingungen (Vorlage-Arbeitsverträge)

- ISA 2.1.2 Beispiel Arbeitsvertrag Angestellte(mit Änderungen für TISAX)

- ISA 2.1.2 Beispiel Arbeitsvertrag Gewerblich(mit Änderungen für TISAX)

- ISA 2.1.3 Schulungskonzept

- ISA 2.1.3 Initiale Schulung Informationssicherheit(Langform)(.pptx)

- ISA 2.1.3 Template Schulung Leitungskreis(.pptx)

- ISA 2.1.3 Test Schulung Informationssicherheit

- ISA 2.1.4 Richtlinie zu Home Office und mobilem Arbeiten

- ISA 3.1.1 Besucherblatt

- ISA 3.1.1 Besucherregelung

- ISA 3.1.1 Sicherheitszonen

- ISA 3.1.1 Schutzmassnahmen fuer Sicherheitszonen

- ISA 3.1.2 AnforderungenUndTodosNotfallhandbuch

- ISA 3.1.2 Datensicherung

- ISA 3.1.2 Notfallplan

- ISA 3.1.2 Projektplan Notfallmanagement

- ISA 3.1.3 Richtlinie zum Umgang mit Informationsträgern

- ISA 3.1.4 Richtlinie zu Mobilgeräten (Laptop/Smartphone)

- ISA 4.1.1 Richtlinie zum Umgang mit Identifikationsmitteln

- ISA 4.1.2 Zugang von Benutzern zu Netzwerkdiensten, IT Systemen und Anwendungen

- ISA 4.1.3 Richtline zur Verwaltung von Benutzerkonten und Anmeldeinformation

- ISA 4.1.3 Richtlinie für Kennwörter

- ISA 4.2.1 Management von Zugriffsberechtigungen

- ISA 5.1.1 Richtlinie zum Einsatz von Kryptographie

- ISA 5.1.1 Tabelle Schlüsselverwaltung

- ISA 5.1.2 Richtlinie zur Informationsübertragung

- ISA 5.2.1 Änderungssteuerung Prozesse

- ISA 5.2.1 BP Change Process example

- ISA 5.2.1 IT Change Process example

- ISA 5.2.2 Richtlinie zur Trennung von Entwicklungs-, Test- und Produktivumgebung

- ISA 5.2.3 Richtlinie zum Schutz vor Schadsoftware

- ISA 5.2.4 Richtlinie zu Ereignisprotokollen

- ISA 5.2.5 Schwachstellen- und Patchmanagement

- ISA 5.2.6 Systemaudits

- ISA 5.2.7 Netzwerksicherheitsmanagement

- ISA 5.2.7 Netzwerkstruktur mit RZ am Standort

- ISA 5.2.7 Netzwerkstruktur ohne RZ Betrieb

- ISA 5.2.7 Netzwerkstruktur

- ISA 5.3.1 Anforderungen an die Informationssicherheit bei der Planung und Entwicklung von IT Systemen

- ISA 5.3.1 Anforderungen an Informationssicherheit bei Beschaffung

- ISA 5.3.1 Anforderungen_Informationssystem (.xlsx)

- ISA 5.3.1 Richtlinie zum Schutz von Testdaten

- ISA 5.3.1 SW Change Process example(.pptx)

- ISA 5.3.1 Überprüfung Anwendungen nach Änderung, Neueinführung und Systemabnahmetests

- ISA 5.3.1 Verfahren zur Systemänderungen im Entwicklungszyklus

- ISA 5.3.2 Anforderung an Netzwerkdienste

- ISA 5.3.3 Richtlinie Entfernung und Rückgabe von Informationswerten bei fremden Diensten (Cloud)

- ISA 5.3.4 Schutz von Informationen in gemeinsam genutzten organisationsfremden IT Diensten

- ISA 6.1.1 Anforderungen_Informationssicherheitsniveau

- ISA 6.1.1 Lieferanten_Risk_Assessment(.xlsx)

- ISA 6.1.1 Lieferantenauditierungsprozess

- ISA 6.1.1 Lieferantenrichtlinie

- ISA 6.1.2 Formular Verpflichtungserklaerung Lieferanten

- ISA 6.1.2 Geheimhaltungsvereinbarung_deutsch

- ISA 6.1.2 Geheimhaltungsvereinbarung_freelancer

- ISA 6.1.2 Übersicht Geheimhaltungsvereinbarung (.xlsx)

- ISA 6.1.2 Richtlinie zum Umgang mit Geheimhaltungsvereinbarungen

- ISA 7.1.1 Liste mit relevanten Gesetzen und Normen

- ISA 7.1.1 Richtlinie geistige Eigentumsrechte und Nutzung Software